Uppdatering, onsdag kl. 11:45 PT: Google har utfärdat en åtgärd som tvingar de berörda Google-apperna att ansluta via det säkra protokollet HTTPS. Så länge du uppdaterar dina appar när korrigeringen är utskjuten, påverkar inte detta offentliga Wi-Fi-sårbarhet dig. Fram till dess är det bäst att använda allmän Wi-Fi med stor försiktighet eller följ instruktionerna nedan.

Android-telefoner och surfplattor som kör version 2.3.3 och tidigare lider av en kalender och kontaktinformation sårbarhet på offentliga Wi-Fi-nätverk, enligt en ny rapport. Det finns dock några konkreta åtgärder du kan vidta för att skydda dig själv.

Så här fungerar det. Sårbarheten finns i ClientLogin Protocol API, vilket effektiviserar hur Google-appen pratar med Googles servrar. Ansökningar begär tillgång genom att skicka ett kontonamn och lösenord via säker anslutning, och åtkomsten gäller i upp till två veckor. Om autentiseringen skickas över okrypterad HTTP kan en angripare använda nätverkssnusningsprogram för att stjäla den över ett legitimt offentligt nätverk eller spoofa nätverket helt med ett offentligt nätverk med ett gemensamt namn, till exempel "flygplats" eller "bibliotek". Medan detta inte fungerar i Android 2.3.4 eller senare, inklusive Honeycomb 3.0, täcker det bara 1 procent av enheter som inte används.

Självklart är den säkraste lösningen att undvika att använda offentliga, okrypterade Wi-Fi-nätverk genom att växla till mobila 3G och 4G-nätverk när det är möjligt. Men det är inte alltid ett alternativ, särskilt för Wi-Fi-bara tabletägare eller dem som har strama dataplaner.

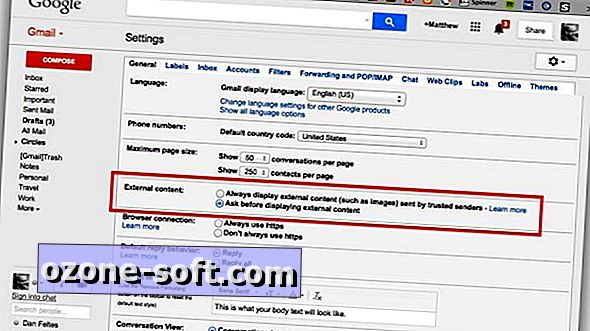

En legitim om omhyggligt alternativ är att inaktivera synkronisering för de drabbade Google-apparna när de är anslutna via offentlig Wi-Fi. Säkerhetsrisken påverkar appar som kopplar till molnet genom att använda ett protokoll som heter authToken, inte HTTPS. Apparna som testades av forskarna som skrev rapporten som avslöjar sårbarheten inkluderade Kontakter, Kalender och Picasa. Gmail är inte sårbart eftersom det använder HTTPS.

Det här är dock en besvärlig lösning, eftersom det krävs att gå in i varje app innan du ansluter och manuellt inaktiverar synkronisering under den tid du är på det särskilda Wi-Fi-nätverket. En mycket lättare lösning är att använda en app. En av de bästa applikationerna för säker kommunikation är SSH Tunnel (nedladdning), som var utformad för Android-användare som fastnade bakom Great Firewall i Kina. SSH Tunnel har vissa begränsningar: du måste rotera din telefon för att använda den, och tillverkarna rekommenderar starkt människor som inte är i Kina att leta någon annanstans till en säker tunnelapp.

En bättre lösning verkar vara ConnectBot (nedladdning), som till och med erbjuder en version från sin webbplats som stöder pre-Cupcake versioner av Android.

Användare av anpassade ROM-skivor från tredje part som CyanogenMod borde kontrollera vilka säkerhetsförbättringar de installerade ROM-skivorna levereras med. CyanogenMod har till exempel VPN-stöd inbyggt och avstängt. Cyanogen-användare kan komma åt det från menyn Inställningar, tryck på Trådlösa och Nätverksinställningar och tryck sedan på VPN-inställningar.

Med tanke på fragmenteringen på Android-enheter är detta en allvarlig säkerhetsrisk som bara begränsas av begränsningen till specifika appar och offentliga nätverk. Den ideala lösningen är att Google släpper appfixar eller Android-uppdateringar så snart som möjligt, även om företaget inte har angivit vilka steg det planerar att ta, eller när. Som alltid när du använder offentliga Wi-Fi-nätverk, fortsätt försiktigt.

Lämna Din Kommentar