Kanske Google: s tillkännagivande om att kinesiska cyberangreppare gick efter människorättsaktivisternas Gmail-konton har gjort dig skitten om hur privata dina egna meddelanden är på Googles e-posttjänst.

Tja, om du vill ta ett betydande steg i att hålla nyfikna ögon bort från din elektroniska korrespondens, är en bra krypteringsteknik som förvandlar Google helt och hållet värt att titta på. Den heter offentlig nyckelkryptering, och jag delar några instruktioner om hur du får det att fungera om du vill prova det.

Tyvärr går bättre säkerhet hand i hand med ökad olägenhet. Men vissa människorättsaktivister som använde Gmail just nu önskar att de skulle lägga lite svårigheter för att hjälpa hackare i sjön. Jag går inte så långt att rekommendera att du använder e-postkryptering, men jag tycker att det här är en bra tid att ta en titt på det.

Specifikt visar jag här hur man använder en samling gratisprogram för gratis eller öppen källkod: GPG, eller GNU Privacy Guard, Mozilla Messaging Thunderbird e-postprogram och dess Enigmail plug-in. CNET Download.com är också värd Thunderbird för Windows och Mac och Enigmail för alla plattformar.

Men först, lite bakgrund om hur det fungerar.

Offentlig nyckelkryptografi

Kryptering krypterar meddelanden så att bara den som har en nyckel (eller en enorm mängd datorkraft, eller kunskap om hur man utnyttjar en krypteringssvaghet) kan avkoda dem. En form kallas, nyfiken, offentlig nyckelkryptering, och detta är vad GPG och Enigmail använder.

Här är den snabba versionen av hur det fungerar. Du får en privat nyckel som bara är känd för dig själv och en offentlig nyckel som är tillgänglig för alla att använda. Den person du motsvarar med har också ett par tangenter. Även om de offentliga och privata nycklarna är matematiskt relaterade kan du inte härleda den ena från den andra.

För att skicka ett privat meddelande krypterar någon den med din offentliga nyckel; Du dekrypterar sedan den med din privata nyckel. När det är dags att svara, krypterar du ditt meddelande med mottagarens allmänna nyckel och mottagaren avkodar det med sin privata nyckel.

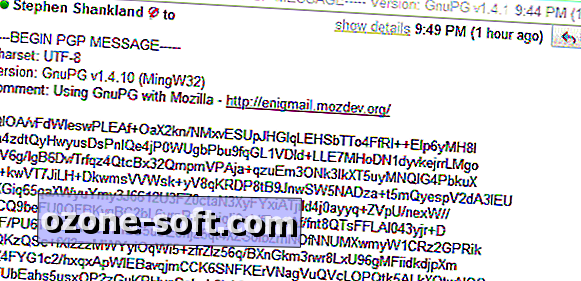

Meddelanden i transit från en maskin till en annan är ett gäng textuell gobbledygook tills de avkodas. Om du är försiktig för att kryptera ditt e-postmeddelande bör du vara medveten om att det fortfarande finns information som läcker ut till omvärlden. Ämnesraden är inte krypterad, och någon kan intressera sig för identiteten på dina aktiva e-postkontakter och tidpunkten och frekvensen för kommunikationen.

Så hur kan du ta reda på vad din korrespondents public nyckel är? Du kan antingen hämta nyckeln från korrespondenten eller leta efter den på offentliga datorer på nätet som kallas nyckelservrar - min finns lagrad på pool.sks-keyservers.net.

Denna form av kryptering har en annan fördel: du kan underteckna ditt e-post elektroniskt så mottagaren vet att det verkligen är från dig. Den här gången fungerar processen i omvänd ordning: du skriver ditt e-postmeddelande med din privata nyckel, och din mottagare verifierar den från dig med din allmänna nyckel.

Nackdelar aplenty

Vägt mot krypteringsfördelarna med integritet och meddelandesignering är det faktum att du kommer att förlora tillgången till tjänst du kanske vill eller beror på.

När du ser ett krypterat e-postmeddelande i den webbaserade Gmail är det gibberish. Google indexerar inte det, så Gmail-sökning fungerar inte. Och de starka punkterna i cloud computing - läser din e-post från din mobiltelefon, din väns dator, en datorkiosk på flygplatsen - är inte möjlig. Du är en gång förankrad till din dator med den installerade krypteringsprogramvaran.

En annan doozy är att tekniken, men konceptuellt hanterbar enligt min mening snabbt blir komplicerad. Det är den typ av sak där du dra nytta av en del handhållande från din tekniskt sofistikerade pal. Kryptering används främst av expertmassan, så dokumentationen snabbt blir teknisk, alternativen går snabbt utöver de flesta människors förståelse, och hjälpen kan snabbt byta från Spartan manualer för att få tag i strån på en sökmotorens resultatsida.

Med tanke på tid och erfarenhet kan dock otålig teknik slås in i inlämning. Det större problemet med krypterat mail övertygar andra att installera programvaran och använda den. Fram till dess är du som den världsomspännande ägaren till världens enkla faxmaskin: fin teknik, men det finns inget du kan göra med det förrän någon annan får en.

Mitt personliga hopp är att krypterad e-post kommer att bli vanligare och den bredare användningen kommer att uppmuntra någon smak av den som kommer att fungera mer transparent med befintliga system, kanske via lokala plugin-program på en dator som FireGPG, även om det verkar finnas utmaningar att få det att fungera med Gmail.

Under tiden finns här en samling programvara som är tillgänglig idag för public key e-post kryptering.

Installera programvaran

Installera först Thunderbirds e-postprogram, om du inte redan har det. Jag rekommenderar den nya versionen 3.0, som är tillgänglig för Windows, Mac OS X och Linux. En speciell trevlig funktion är att programvaran kommer att be dig om din e-postadress och ditt lösenord vid första lanseringen, och Gmail-användare kommer att hitta att programvaran automatiskt hanterar skämtet av konfigurationsdetaljer som tidigare måste ställas in manuellt.

Nästa upp är GPG, kommandoradsprogramvaran som hanterar den faktiska krypteringen, dekrypteringen och nyckelhanteringen bakom kulisserna. Hämta lämplig kopia för operativsystemet från länkarna "binärer" på sidan GPG-nedladdningar. Technophiles kommer att vilja använda den här faktiska programvaran från kommandoraden, men oroa dig inte - det behöver du inte.

Senast installeras Enigmail-plugin-modulen för Thunderbird. Hämta den lämpliga versionen från Enigmail-hämtningsplatsen och notera var du sparar filen.

Enigmail är inte den typ av fil du dubbelklickar för att installera. Istället går du till Thunderbird, öppnar Verktyg-menyn och klickar på Add-ons. I nedre vänstra hörnet av dialogrutan som visas klickar du på "Installera ..." När du uppmanas till en plats, peka på var du sparade plugin-modulen. filnamnet ska vara "enigmail-1.0-tb-win.xpi" eller någon annan operativsystem-lämplig variation.

Ställ in programvaran

Därefter är det dags att komma igång. Enigmail erbjuder användbara instruktioner som i allmänhet är aktuella, även om de inte nämner Thunderbird 3.0 och några andra frågor.

Du kommer sannolikt att få en installationsguiden från Enigmail, vilket är bra. Mitt råd: sätt det att skriva in krypterade meddelanden som standard men inte att kryptera meddelanden som standard om du inte är säker på att du ska använda den mycket.

Den första uppgiften är att generera dina offentliga och privata nycklar - din "keypair". Enigmail kan hantera detta arbete. I Thunderbird klickar du på OpenGPG-menyn och sedan "Key Management" -alternativet. Ett nytt fönster kommer att dyka upp med sin egen meny. Klicka på höger sida, "Generera".

Standardalternativen är ganska bra, men inställningen av nyckeln inte löper ut kan vara att föredra för vissa personer. Det kan ändras senare om du har andra tankar. För din lösenordsfras gäller de vanliga lösenordsreglerna: ju längre det är och ju längre bort från någonting i en ordlista, desto svårare är det att spricka.

Nu kommer den bästa delen av hela saken: att hjälpa till med slumptalsgenerern medan nycklarna genereras. Det tar inte lång tid, men gör någonting annat medan det händer - för att bläddra på en webbsida eller ladda upp en ordbehandlingsfil, till exempel - skapar händelser som faktiskt sprutar in lite hjälpsam oförutsägbarhet i algoritmen. Det är en av de otroliga datavetenskapliga ögonblicken.

När nycklarna är genererade, ladda upp dina till en nyckelserver så dina vänner kan hitta din nyckel. Det är enkelt: klicka på "Keyserver" -menyn, "Ladda upp offentliga nycklar" och gå med standard pool.sks-keyservers.net-servern.

Testa

Nu är det dags att bli viral. Du måste hitta någon att experimentera på. Gå igenom din lista över nerdiga, säkerhetsinriktade, kanske lite paranoida vänner och börja rekrytera. En tinfoilhatt är inte en förutsättning för att använda e-postkryptering, men det finns en anslutning.

När du har en följeslagare - eller skapa ett andra tangentbord med ett annat e-postkonto - starta ett nytt e-postmeddelande och skriv in en ämnesrad och lite text. I OpenPGP-menyn väljer du "signera meddelande", "kryptera meddelande" och om din meddelandemottagare använder Enigmail, "Använd PGP / MIME för detta meddelande." (Det senare alternativet har vissa fördelar, men stöds inte universellt.)

När du skickar meddelandet måste du använda din mottagarens allmänna nyckel för att kryptera meddelandet och ditt eget lösenordsfras för att signera meddelandet med din privata nyckel.

När det är dags att läsa behöver du korrespondentens offentliga nyckel för att verifiera signaturen och ditt eget lösenordsfras för att dekryptera det.

Sändning och mottagning är där de offentliga nyckelservrarna är till nytta. Sök, och om du inte hittar, fråga din vän att e-posta dig den allmänna nyckeln.

Det finns en helt ny värld av kryptering där ute - nätet av förtroende, nyckel signering, fingeravtryck och så - att jag inte kommer in här. Jag rekommenderar en titt på Enigmail-konfigurationshandboken och Enigmail Handbook.

Om du är en kommandoradsnut, rekommenderar jag Brendan Kidwells praktiska introduktion och med min vanliga reservation om den fullständiga bristen på informativa exempel, GPG man-sidan. Historia buffs kan kolla Wikipedia sidor (Phil Zimmermanns saga mot USA: s regering om GPGs föregångare, PGP eller Pretty Good Privacy, är särskilt anmärkningsvärt) och en 10-årsjubileum GPG-retrospektiv från grundaren Werner Koch.

Slutligen: säkerhetskopiera din nyckel

Det finns en sista uppgift som du bör delta i: exportera ditt nyckelord. Enigmail kan hantera detta böter: Skriv in ditt namn tills sökordet visas, klicka på det för att markera det och klicka sedan på "File" och "Export Keys to File."

Den här säkerhetskopian kommer att vara användbar för att dekryptera ditt mail på en ny dator, installera programvara från början eller på annat sätt hantera de oundvikliga digitala övergångarna i ditt liv. Men varnas: den privata nyckeln är vad någon behöver för att krossa din kryptering, så lämna inte den där någon kan hitta den.

Jag är inte övertygad om att GPG kommer att styra världen. Jag är faktiskt oroad över att så mycket dokumentation jag stötte på för denna artikel skrevs innan Windows Vista kom fram.

Men jag är övertygad om att det finns allvarliga hål med våra nuvarande säkerhets- och integritetsarrangemang. En 2, 048-bitars krypteringsnyckel motverkar inte phishing-bedrägerier eller andra socialtekniska attacker som verkar ha varit anställda i Google-Kina-fallet, men det är ett bra ställe att börja.

Och med kryptering skickas ett meddelande till teknologivärlden: kanske är det dags att börja ta vår säkerhet mer seriöst. Google valde krypterade Gmail-nätverksanslutningar, även om det kommer att beskatta sina servrar med mer behandling, vilket är en bra start. Bättre säkerhet kan vara obekväma och dyra, men glöm inte att överväga nackdelarna med dålig säkerhet.

Lämna Din Kommentar